Para criptografar um disco ou partição do sistema operacional Linux, utilizaremos a ferramenta Cryptsetup. O Cryptsetup usa o padrão LUKS (Linux Unified Key Setup). O LUKS foi projetado para fornecer especificações de criptografia de disco para facilitar a compatibilidade entre uma ampla gama de distribuições.

NOTA: A criptografia de disco pode ter implicações de desempenho e recuperação de dados, então é importante entender completamente o processo antes de implementá-la.

1 – Instalação do Cryptsetup

Para ambiente Red Hat:

# dnf install cryptsetup -y

Para ambiente Debian:

# apt install cryptsetup -y

2 – Criando partição para criptografia

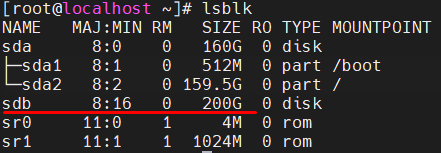

Neste exemplo, usaremos o disco /dev/sdb

Crie uma partição com o comando fdisk:

# fdisk /dev/sdb

Command (m for help): n

Select (default p): p

Partition number (1-4, default 1): 1

Command (m for help): w

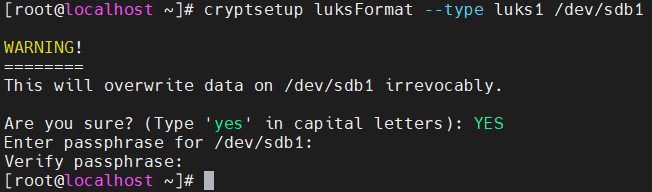

3 – Agora, vamos formatar a unidade com cryptsetup. Isso criará um contêiner para criptografia LUKS:

# cryptsetup luksFormat –type luks1 /dev/sdb1

Será solicitado uma confirmação, digite YES em maiúsculo e defina uma senha complexa

ATENÇÃO: É de extrema importância guardar essa senha em um local seguro, preferencialmente salvar mais de uma cópia (cofre de senha, impresso, pendrive, etc). Sem ela torna-se impossível acessar os dados.

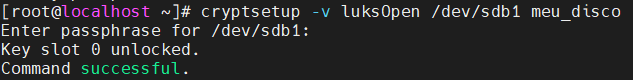

4 – Desbloqueando e montando o volume criptografado

A unidade está formatada como LUKS, portanto não podemos acessá-la diretamente. Por esse motivo, precisaremos usar o cryptsetup para criar um mapeador para a unidade real. Vamos abrir a unidade criptografada:

# cryptsetup -v luksOpen /dev/sdb1 meu_disco

- O argumento ‘meu_disco’ é o nome do destino, pode ser qualquer nome de preferência

Será solicitado a senha que definimos para a criptografia. Posteriormente, o cryptsetup criará um dispositivo mapeador chamado ‘meu_disco’ que está localizado no diretório /dev/mapper.

5 – Formatar a unidade:

Por enquanto a unidade não possui um sistema de arquivos, para isso é necessário formatar:

- EXT4

# mkfs.ext4 /dev/mapper/meu_disco

ou

- XFS

# mkfs.xfs /dev/mapper/meu_disco

6 – Montando a unidade criptografada:

Crie um diretório onde será montado o disco criptografado:

# mkdir /home/disco_criptografado

Use o comando mount:

# mount /dev/mapper/meu_disco /home/disco_criptografado

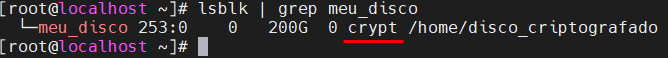

Verifique a montagem:

# lsblk | grep meu_disco

7 – Montagem automática no boot:

Edite o arquivo /etc/fstab e adicione o ponto de montagem:

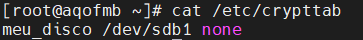

Edite o arquivo /etc/crypttab . Aqui fornecemos o nome do dispositivo LUKS, a partição mapeada e o caminho do arquivo de chave.

Nos próximos boots, será solicitado a chave de criptografia para montar a unidade.

AVISO LEGAL: Os procedimentos descritos neste documento devem ser executados de acordo com o contexto de cada sistema, de forma a evitar impactos negativos à segurança, disponibilidade, integridade e privacidade de dados. A CentralServer se reserva o direito de modificar a qualquer tempo e sem aviso prévio as informações aqui apresentadas a fim de refletir o lançamento de novos serviços, atualizações físicas e operacionais, e evolução do estado-da-arte da tecnologia.